Cyber Security für kritische Infrastruktur (KRITIS) ist unverzichtbar

Cyberangriffe sind heute das größte Geschäftsrisiko. Für Betreiber kritischer Infrastrukturen geht es aber um noch viel mehr: Wenn ihre Systeme ausfallen, hat das weitreichende Folgen für die gesamte Gesellschaft. Im schlimmsten Fall stehen Menschenleben auf dem Spiel. Daher gelten für KRITIS-Organisationen besondere Anforderungen an die Cyber Security. Diese sind im IT-Sicherheitsgesetz 2.0 und der KRITIS-Verordnung 2.0 definiert. Bei Verstößen drohen Geldstrafen von bis zu 20 Millionen Euro.

KRITIS-Verordnung 2.0: Das sollten Sie wissen

Die KRITIS-Verordnung 2.0 (manchmal auch KRITIS-Verordnung 1.5 genannt) ist seit Januar 2022 in Kraft. Sie konkretisiert Schwellenwerte, Anlagen und Vorgaben aus dem IT-Sicherheitsgesetz 2.0. Das sollten KRITIS-Betreiber beachten:

-

Systeme zur Angriffserkennung

-

Strengere Meldepflichten

-

Höhere Bußgelder

Zählt Ihr Unternehmen zur kritischen Infrastruktur?

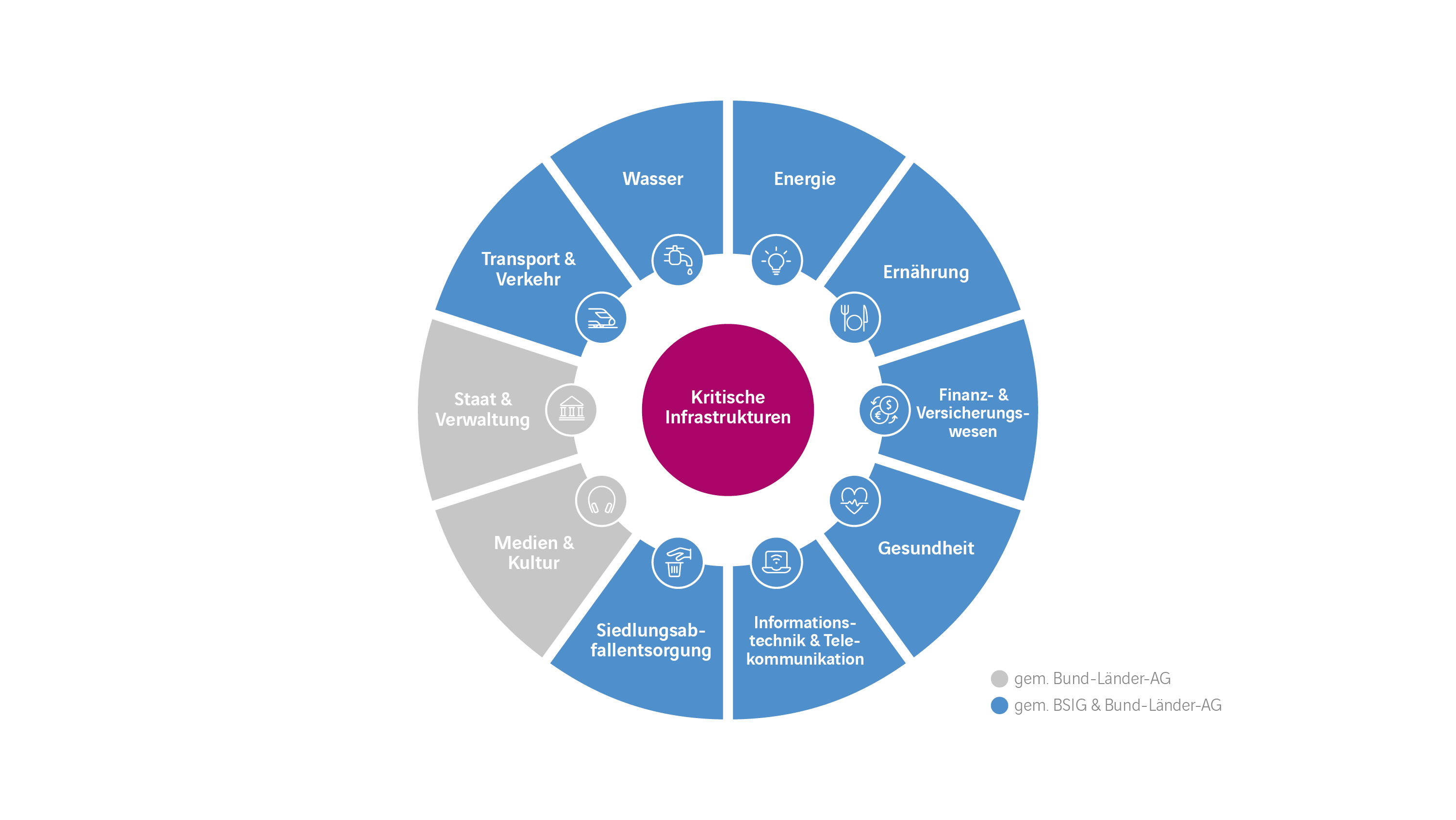

Viele Unternehmen sind sich gar nicht bewusst, dass sie KRITIS sind. Denn mit der KRITIS-Verordnung 2.0 wurden Schwellenwerte gesenkt. Außerdem sind zwei neue Sektoren hinzugekommen: die Siedlungsabfallentsorgung und Unternehmen im besonderen öffentlichen Interesse (UBI/UNBÖFI). Übrigens: Auch UBI-Lieferanten, die von wesentlicher Bedeutung sind, müssen künftig die geforderten Sicherheitsstandards erfüllen.

Mit weiteren Verschärfungen ist zu rechnen

In der aktuellen geopolitischen Situation ist das Risiko für Cyberangriffe auf kritische Infrastrukturen erheblich gestiegen. Laut Bitkom entsteht in der deutschen Wirtschaft jährlich ein Schaden von rund 203 Milliarden Euro durch Diebstahl von IT-Ausrüstung und Daten, Spionage und Sabotage. Die Attacken auf die Northstream Pipelines und die Kabel der Deutschen Bahn sind nur zwei aktuelle Beispiele, die zeigen, dass sich die Bedrohungslage in Deutschland weiter verschärft.

Daher hat das Bundesamt für Sicherheit in der Informationstechnik zu erhöhter Wachsamkeit und Reaktionsbereitschaft aufgerufen. Der Gesetzgeber wird seine Vorgaben in den nächsten Jahren weiter verschärfen und die KRITIS-Verordnung ausweiten. Auch für Unternehmen, die heute noch nicht KRITIS sind, lohnt es sich daher, die eigene Sicherheitsaufstellung gründlich zu überprüfen.

Axians berät Sie gern, ob in Ihrem Unternehmen Handlungsbedarf besteht. Unsere Security-Spezialist:innen unterstützen Sie bei der Umsetzung einer individuell abgestimmten, KRITIS 2.0-konformen Sicherheitsarchitektur.

Ihre Pflichten als KRITIS-Betreiber

Die Pflichten im Detail

- Identifikation von KRITIS-Anlagen:

Gehören Sie zu den KRITIS-Betreibern? Das müssen Sie selbst erkennen! - Registrierung als KRITIS:

Wenn Sie KRITIS sind, müssen Sie sich beim BSI registrieren und den Einsatz kritischer Komponenten beim Innenministerium melden. - KRITIS-Meldepflichten:

Sie müssen in der Lage sein, dem BSI Informationen zu IT-Störungen, Angriffen und Vorfällen zu melden. - KRITIS-Geltungsbereich:

Sie müssen KRITIS-Anlagen definieren und den Scope im Unternehmen festlegen. - KRITIS-Prüfungen:

Sie müssen die Umsetzung der Cyber-Security-Maßnahmen alle zwei Jahre durch Prüfungen gegenüber dem BSI nachweisen.

Cyber Security für KRITIS

Im IT-Sicherheitsgesetz 2.0 sind technische und organisatorische Maßnahmen für das Management von Cybersicherheit, Risiken, Kontinuität und Technologien vorgeschrieben. Explizit sind Systeme zur Angriffserkennung gefordert. Bei der Wahl der konkreten Maßnahmen und Standards sind Sie als KRITIS-Betreiber relativ frei, müssen aber Lösungen in folgenden Bereichen vorhalten

- ISMS: Information Security Management System zur Festlegung grundlegender Verantwortungen und Rollen.

- IAM: Identity und Access Management zur Definition von Rollen, Berechtigungen und Prozessen in der KRITIS-Anlage.

- BCMS: Business Continuity Management System und IT-Notfallmanagement, um Ausfallrisiken von Assets zu mindern und die Kritikalität von Prozessen zu analysieren.

- Risiko-Management: Klare Vorgaben und Governance zum Umgang mit IT-Risiken.

- Asset-Management: Inventarisierung und organisierte Verwaltung der Assets in der KRITIS-Anlage.

- Angriffserkennung: Security Information and Event Management (SIEM) und Security Operations Center (SOC) bieten Prozesse und Technologien, um Cyberangriffe zu erkennen und darauf zu reagieren.

Unsere Leistungen

-

Mehr erfahren

GAP-Analyse/Security Review

Wir analysieren Ihre aktuelle Security-Aufstellung und gleichen sie mit den Anforderungen des IT-SiG 2.0 ab. Wo haben Sie noch Lücken? Anschließend empfehlen wir geeignete technische und organisatorische Maßnahmen, um die Lücken zu schließen.

-

Mehr erfahren

IT/OT Asset Management

Um die IT/OT-Umgebung richtig zu schützen, müssen Sie zunächst ermitteln, welche Assets Sie überhaupt im Einsatz haben. In der OT ist das oft schwierig. Wir helfen Ihnen, Ihre Automatisierungskomponenten zu identifizieren und Geräte zu erkennen, die im OT-Netzwerk kommunizieren.

-

Mehr erfahren

Security as a Service

Die Axians Expert:innen entwickeln ein ganzheitliches Cyber-Security-Konzept für Sie, implementieren geeignete Lösungen und übernehmen den sicheren Betrieb. So entlasten Sie Ihr IT-Team und erhöhen die Sicherheit. Unser Portfolio umfasst sowohl Perimeter Security als auch Content Security, Cloud Security OT Security und Netzwerk Security.

-

Mehr Details

Angriffserkennung

Wir unterstützen Sie dabei, die passende Lösung zur Angriffserkennung (Intrusion Detection System, IDS) auszuwählen und zu betreiben – sowohl für Ihre IT- als auch Ihre OT-Umgebung. Zur Überwachung Ihrer Infrastrukturen übernehmen wir die Einrichtung eines SIEM (Security Information and Event Management), um in Echtzeit Systemanomalien und Anzeichen für einen Hackerangriff zu erkennen.

-

Mehr erfahren

IT/OT SOC

Das Axians Security Operations Center (SOC) in Basel ist das führende Cyber-Abwehrzentrum für IT und OT. Auf unserer Plattform laufen Security-Informationen von IT- und OT-Systemen zusammen, werden mit modernster Technologie, KI und integrierter Threat Intelligence analysiert und von unseren erfahrenen Cyber-Security-Analyst:innen bewertet. Im Falle eines Cyber-Angriffs alarmieren wir Sie sofort und unterstützen Sie bei der Bewältigung.

-

Mehr erfahren

ISMS für IT und OT

Ein ISMS (Information Security Management System) einzurichten ist für KRITIS-Betreiber Pflicht. Dafür sind Rollen und Verantwortlichkeiten zu definieren, Cyber-Security-Prozesse zu etablieren und Nachweise zu dokumentieren. Axians unterstützt Sie dabei, ein ganzheitliches ISMS aufzubauen, das IT und OT verbindet.

Setzen Sie bei KRITIS-Security auf ausgezeichnete Partner!

Axians zählt laut ISG Provider Lens zu den führenden Anbietern für Managed Security Services, Strategic Security Services und Technical Security Services. Wir vereinen Expertise in Netzwerktechnik, IT und OT Security. Dabei arbeiten wir eng mit unseren VINCI Schwesterunternehmen Actemium (Automatisierungstechnik) und Omexom (Energietechnik) zusammen. In der Zusammenarbeit mit Axians können Sie auf zertifizierte, nachweisbare Qualität vertrauen: ISO 9001 Qualitätsmanagement, ISO 14001 Umweltmanagement, ISO 27001 Informationssicherheit, ISO 45001 Arbeits- und Gesundheitsschutz.

„*“ zeigt erforderliche Felder an

Cyber Security für kritische Infrastruktur: Die wichtigsten Fragen und Antworten

-

Was versteht man unter KRITIS?

-

Was ist die KRITIS-Verordnung?

-

Ist mein Unternehmen KRITIS? Was gehört zur kritischen Infrastruktur?

-

Was gehört nicht zur kritischen Infrastruktur?

-

Wer entscheidet über kritische Infrastruktur?

-

Welche Anforderungen stellt das BSI an KRITIS-Betreiber?

-

Was bedeutet das für Unternehmen, die ihre Infrastruktur gerade modernisieren wollen und unter die Anforderungen des BSI fallen?

-

Wie gut sind Deutschlands Infrastrukturen vor Cyberattacken geschützt?

-

Was verlangt das IT-Sicherheitsgesetz von KRITIS-Unternehmen?

-

KRITIS-Betreiber sollen „den Stand der Technik einhalten.“ Was genau ist das und wer legt den aktuellen Stand fest?

-

Ist eine ISO 27001 Zertifizierung für KRITIS-Betreiber nicht bereits ausreichend?

-

Welche Security-Maßnahmen müssen KRITIS-Betreiber umsetzen?

-

Was heißt das IT-SIG 2.0 konkret für betroffene Unternehmen und ihre CIOs?

-

Gibt es eine Übergangsfrist für die verpflichtende Umsetzung der Vorgaben nach dem IT-Sicherheitsgesetz?

-

Was passiert, wenn wir nicht rechtzeitig zertifiziert sind?