Wenn uns die Vergangenheit eines gelehrt hat, dann Folgendes: Die Konsequenzen von Cyber-Attacken sind immens. Hier finden Sie die wichtigsten Security-Themen, die Unternehmen in nächster Zeit begleiten werden.

Managed Security Services & Consulting

Das IT-Sicherheitsgesetz verlangt von Betreibern kritischer Infrastrukturen, ihre Sicherheitsarchitektur nach etablierten Normen auszurichten. Indirekt sind davon auch Technologiepartner betroffen, denn u.a. ist die Qualität der Beziehung zu Lieferanten ein wesentlicher Faktor in den geforderten Sicherheitsstandards. Entsprechend hat sich in vielen Unternehmen der Beratungs- und Lösungsbedarf für effektive Security-Konzepte deutlich erhöht.

Für Managed Security Services sprechen vor allem zwei Punkte: Zum einen können Anwender intern hier fast nie über laufend aktuelles Know-how verfügen – zum anderen werden die Anforderungen bei der Cyber Security immer komplexer. Eine alternative Auslagerung in die Cloud ist für viele Unternehmen aber ebenfalls keine Option. Zur Lösung dieser Zwickmühle kommen heute zunehmend Managed Security Services zum Zug. Diese bestehen in der Regel aus Modulen von Anwendungen – über Monitoring bis hin zu Management-Leistungen: Das Ganze nach BSI-Standards und auch mit allen für einen Compliance-Audit notwendigen Dokumenten.

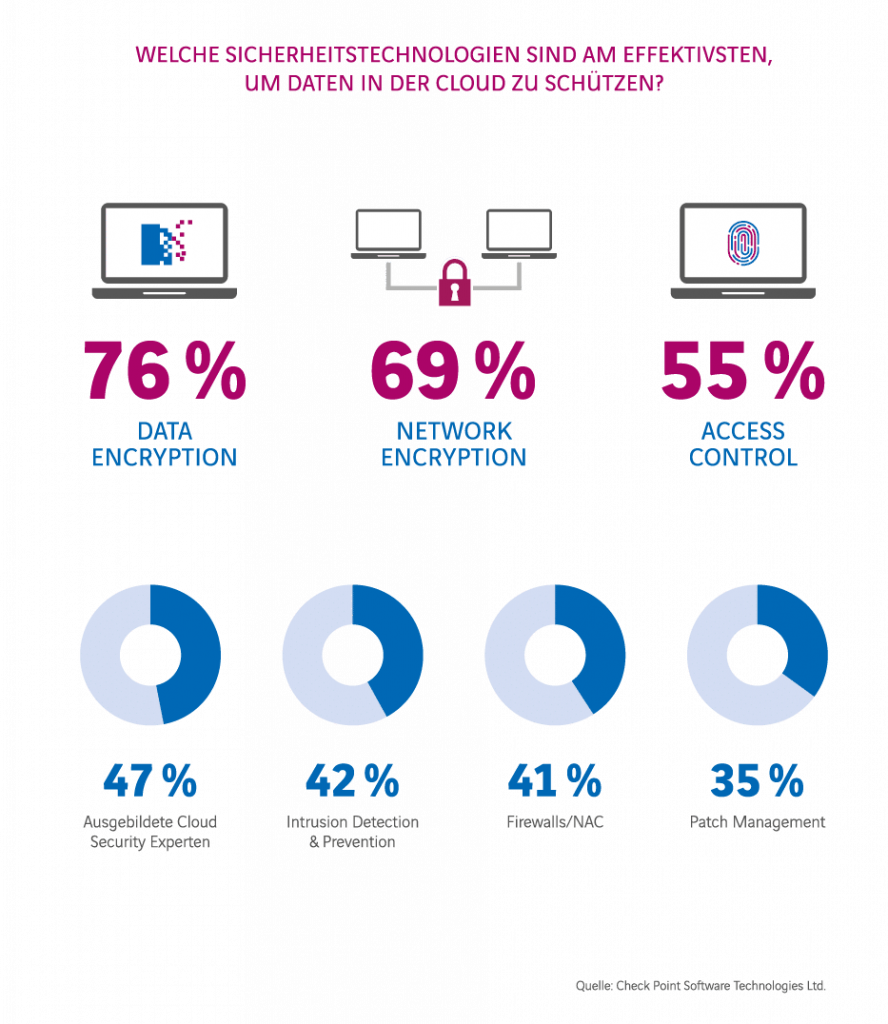

Encryption

SSH, S/MIME, SSL/TLS – es gibt eine ganze Reihe von Protokollen, um sensible Daten bei der Übertragung zu verschlüsseln. Gefordert sind die drei Eckpfeiler der IT-Security: Vertraulichkeit, Integrität und Verfügbarkeit. Eine Basis ist der Chiffretext, der nur von autorisierten Parteien einer Kommunikation verstanden werden kann. Verschlüsselung ist damit ein wesentlicher Beitrag zur Erfüllung des IT-Sicherheitsgesetzes. Dazu wird unter anderem auch vom neuen Hash-Standard SHA-3 noch viel zu hören sein.

Artificial Intelligence

Künstliche Intelligenz (AI) wird für effektive Cyber-Sicherheit eine immer stärkere Rolle spielen. Denn entscheidend ist es mittlerweile, selbst ganz neuen Bedrohungen auf Maschinengeschwindigkeit zu begegnen. „Maschinelles Lernen“ lautet ein zentrales Konzept von künstlichen neuronalen Netzen. Auf moderne Sicherheitslösungen angewandt, kann so ein System z. B. laufend die Daten Hunderttausender von Protokollen pro Sekunde analysieren und dabei Muster oder Verhaltensweisen erkennen. Auch, um Ereignisse vorherzusagen, bevor Schaden entsteht. AI ermöglicht letztlich eine gezielte Abwehr auf der Basis schneller und kontextbezogener Analysen in bisher ungeahntem Umfang. Und das nicht nur unter Einbeziehung historischer Aktivitäten, sondern auch mit einem digitalen „Instinkt“ aus millionenfacher Erfahrung.

Security Information & Event Management (SIEM)

Carpe SIEM! Security Information & Event Management ist ein starkes Werkzeug, um unter Sicherheitsaspekten mit einer ganzheitlichen Sicht auf die IT agieren zu können. Der Kunstgriff dahinter: Signifikante Daten zur Sicherheit im System fallen an verschiedenen Stellen an und lassen Trends bzw. Muster erkennen, die vom regulären Schema abweichen. Diese umfassende Log Analyse aller sicherheitsrelevanten Ereignisse im Netzwerk bietet damit einen Mehrwert, den ein System allein niemals erreichen kann.

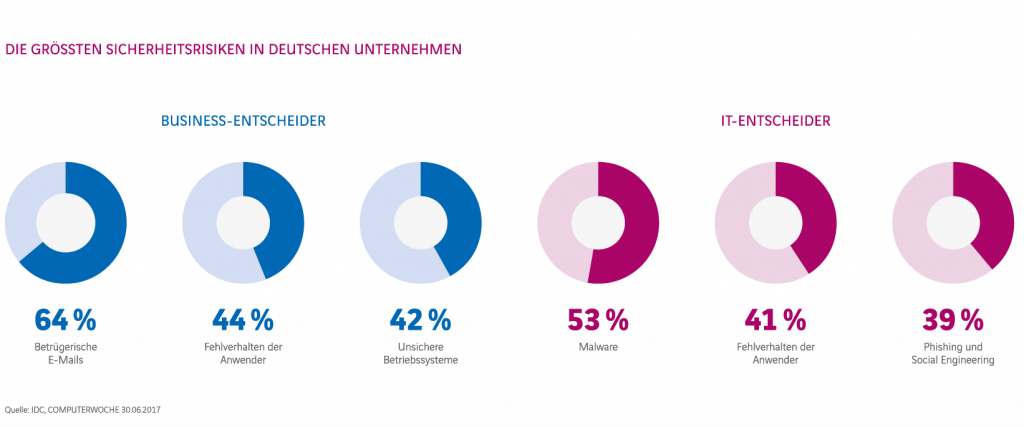

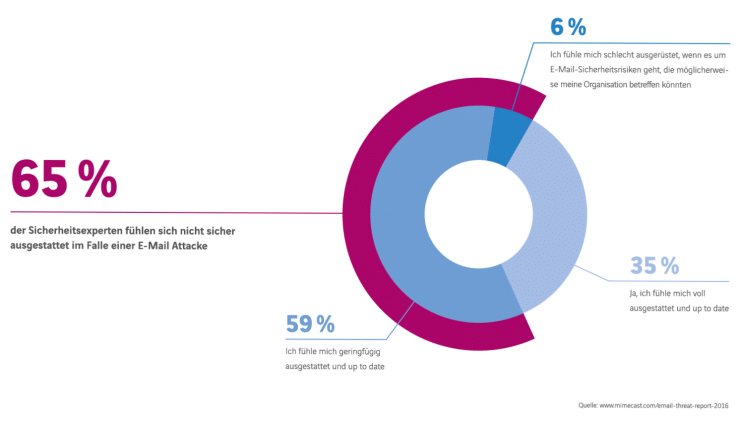

E-Mail Messaging Collaboration

Hier zeigt sich eine klare Tendenz: Vereinheitlichte Lösungen sind Trumpf. Und zwar sehr gern auch als „Rundum-Sorglos”-Paket. Ein zentraler Grund dafür ist der damit eingesparte Aufwand. Denn Unternehmen, Organisationen oder Behörden verfügen oft nicht über die nötigen Ressourcen, um Produkte mehrerer Anbieter adäquat in Eigenregie zu betreuen und damit auch separat abzusichern. Für die Zukunft zeichnen sich dazu zwei Wege ab: Entweder kommen Lösungen auf den Markt, die das komplette Spektrum aller Anforderungen abdecken – oder aber die Konzepte der diversen Hersteller werden sowohl unter Anwender- wie auch Sicherheitsaspekten weitestgehend aufeinander abgestimmt.

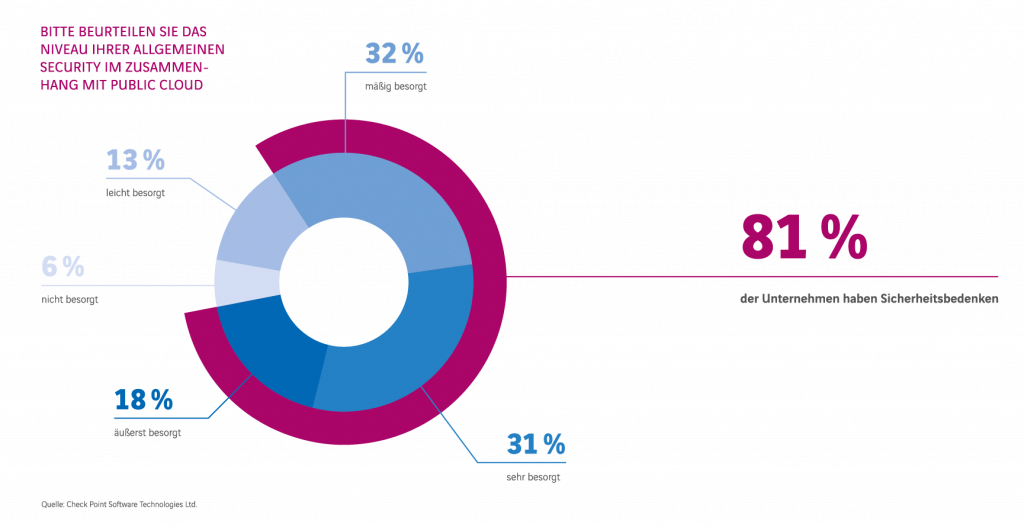

Sicherheit in der Cloud

Anbieter von Cloud-Services wissen: Falls die Sicherheit ihrer Dienste nicht gewährleistet ist oder auch nur in Frage gestellt wird, war es das mit dem Geschäft. Entsprechend hoch beziffern sich die Investitionen der Cloud-Anbieter allein im Sektor Datensicherheit. Zudem sind Cloud-Lösungen und -Datacenter ganz besonders von den Forderungen im IT-Sicherheitsgesetz betroffen. Echte Innovationen, z. B. im Bereich Zertifizierungen, stehen derzeit allerdings nicht in den Startlöchern, denn vor allem die Betreiber von Datacentern sind in dieser Hinsicht schon sehr gut unterwegs.

Sicherheit aus der Cloud

Ein immer stärker gefragter Aspekt des Cloud Computing bedient das Thema „Sicherheit aus der Cloud“. Das Prinzip: Daten werden durch eine Cloud-Anwendung geleitet und dort intensiv auf Malware, Korrumpierung oder ungewöhnliches Verhalten überprüft. Damit wird der Einsatz von entsprechenden Apps im Kundennetzwerk überflüssig. Im Hintergrund dieser Cloud-Lösungen arbeiten dazu immer öfter so genannte „neuronale Netze“, die den gewünschten Normalzustand der Datenströme quasi „lernen“ und eventuelle Abweichungen davon zuverlässig aufspüren.

Derzeit dominieren hier zwei Konzepte. Zum einen kann der Traffic aller Standorte sowie mobiler Devices direkt zum Provider gehen und dieser prüft bzw. routet die Datenpakete dann weiter. Vorteil: VPN- oder MPLS-Strecken zur Verbindung einzelner Standorte entfallen. Zum anderen gibt es Lösungen, die sich ganz auf Mobile Security spezialisiert haben und damit neben dem Aufspüren von Anomalien auch Vulnerability-Assessments, Netzwerk-Monitoring oder das Scannen von Apps anbieten.

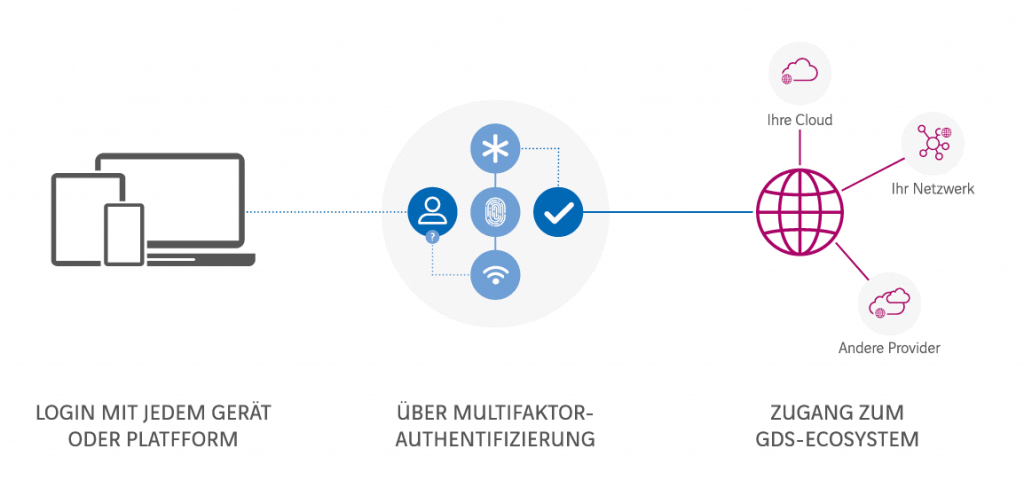

Identity and Access Management (IAM)

Die IT berührt immer mehr Anwendungsbereiche. In der Konsequenz brauchen Mitarbeiter, Kunden, externe Partner und sogar Maschinen eine digitale Identität. Diese öffnet aber sehr oft auch den Zugang zu geschäftskritischen Daten oder Diensten. Safety first muss daher hier oberste Devise sein. Die Prognose: Bereits 2019 werden etwa 40% aller on-premises IAM Applikationen durch „Identity as a Service“ Lösungen ersetzt sein. Diese Cloud-Infrastrukturen zur Authentifizierung punkten dann vor allem mit komfortablerem Management, schlankerer Infrastruktur und hoher Verfügbarkeit. Ein weiterer Trend: Vernetzung und Collaboration über Webdienste forcieren den Einsatz von Single Sign-on Anwendungen, um Usern die ständigen Neuanmeldungen zu ersparen. In absehbarer Zeit werden allerdings IAM-Dienste in der Cloud parallel zu On-Premise-Lösungen existieren. Gefordert ist daher eine möglichst effektive Kooperation beider Konzepte.

Advanced Persistent Threats (APT)

„Hochentwickelte, anhaltende Bedrohungen“ – oder auf Englisch kurz APT. Hier sprechen wir über die Königsklasse unter den Cyberattacken. Ein derartiger Angriff geht aber nicht nur extrem zielgerichtet vonstatten – das tatsächliche Ziel dabei ist, nach dem Eindringen in einen Rechner von dort aus ins Netzwerk der betroffenen Organisation vorzustoßen. So kann die Bedrohung weit über das Ausspähen von Daten hinausgehen. Sollte z. B. Sabotage auf dem Programm stehen, ist die Zukunft ganzer Unternehmen in Gefahr. Sandboxing zur Isolierung von Anwendungen ist derzeit ein effektiver Schutz. An weiteren dezidierten Lösungen gegen APT wird mit Hochdruck gearbeitet. Derzeit ist zu erwarten, dass effektiver Schutz vor APT eher über die Cloud anstatt als Appliance kommen wird.

Pervasive & Predictive Security

Allgegenwärtig und voraussehend… klingt ausgesprochen anspruchsvoll und auch ein bisschen nach Science-Fiction. Allerdings nutzen schon heute z. B. die Polizei, viele Versicherungen oder auch große Handelsplattformen die Optionen einer möglichst ort- und zeitgenauen „Prophezeiung“ von bestimmten Ereignissen. Der Schlüssel dazu heißt Big Data. Und seit einigen Jahren prognostizieren Analysten im Kontext von Datenanalysen ein enormes Wachstum von Managed Security Services. Die Zahlen geben ihnen recht: bereits 2015 belief sich der Umsatz auf dem Gebiet der Big Data Analytics auf rund 125 Milliarden Dollar. Neben Big Data werden künftig aber auch Konzepte wie die Cloud oder SIEM, ob einzeln oder im Zusammenspiel, zu Instrumenten für mehr und besser vorausschauende Cyber Security.

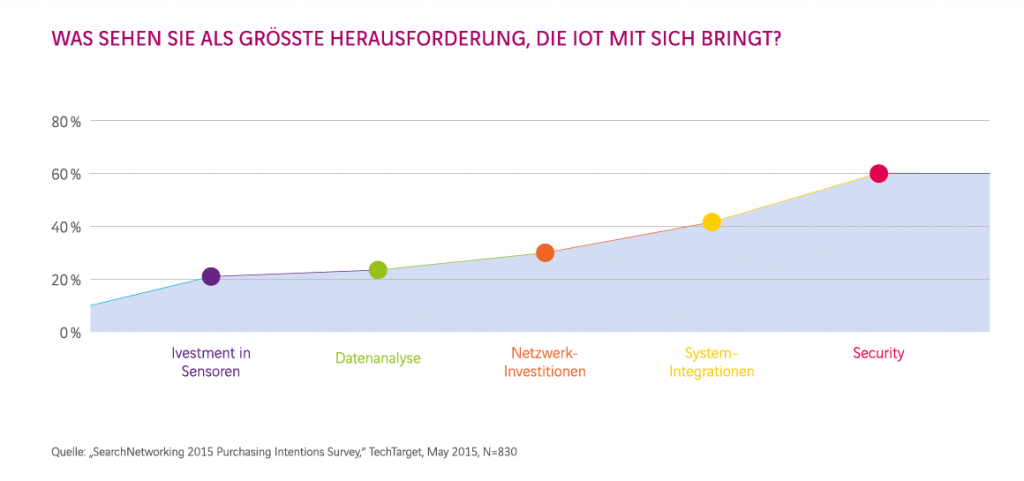

Machine-to-Machine Security

Die Möglichkeiten des Internet-of-Things (IoT) werden immer attraktiver – auch für Cyberkriminelle. Man kann fast darauf wetten, wann die erste Großstadt mit gekaperten Ampelsteuerungen oder Attacken auf Kraftwerke und Pumpstationen zu kämpfen hat. Viele mit Erfolg aufgebaute IoT-Botnets aus der jüngsten Vergangenheit sind dafür ein warnendes Vorspiel. Das Problem: Maschinen oder industrielle Anlagen wurden bisher häufig nicht unter Berücksichtigung der Informationssicherheit konstruiert bzw. installiert. Für Angreifer bietet sich damit ein offenes Tor. Dagegen setzt M2M-Security auf mehrere Ansatzpunkte. Unter anderem muss gesichert sein, dass weder das Betriebssystem noch die darauf installierte Software kompromittiert sind, dass regelmäßig Updates erfolgen, dass die Verschlüsselung und die Signatur von Daten funktionieren und dass eine laufende Analyse des M2M-Datenstroms vorgenommen wird. Das alles betrifft aber nicht nur neue Systeme, sondern vor allem auch die vielen Millionen schon im Einsatz befindlichen Geräte.

WAF

Eine Web Application Firewall (WAF) überwacht laufend die Verbindungen von und zu Internet-Anwendungen. Ist Gefahr im Verzug, wird der entsprechende Traffic gefiltert oder in letzter Konsequenz auch blockiert. Die WAF selbst kommt als Appliance, Plug-in oder Cloud-basierter Service zum Einsatz und leistet als Security-Tool das Monitoring für alle HTML-, HTTPS, SOAP- und XML-RPC-Datenpakete. Da dieses Thema langfristig immer mehr an Brisanz gewinnt, wird hier auch bereits an Lösungen für kommende Protokolle wie HTTP/2, SPDY, QUIC und IPv6 gearbeitet.

Sicherheit für Industrie 4.0

Maschinen und Systeme werden mit dem Internet verbunden und können autonom miteinander interagieren und kommunizieren. Soweit der Masterplan. Ein Haken an der Sache: Bedrohungen durch mangelhafte Authentifizierungen. Ein weiteres Risiko ergibt sich durch die Infizierung von automatischen Prozesskontrollsystemen mit sogenannten „schädlichen Codes“, die maßgeschneiderte Sicherheitslücken für gezielte Angriffe schaffen sollen. Auch das „Industrial Control System Security-Portfolio“ des BSI listet bereits seit längerem 10 Top-Bedrohungen auf. Letztlich zeigen unter anderem die jüngsten DDoS-Attacken auf Firmen wie Twitter, Amazon oder Netflix die enorme Verwundbarkeit ganzer Geschäftsmodelle. Für verantwortungsvolle Unternehmen und Betreiber kritischer Infrastrukturen hat damit beim Stichwort „Industrie 4.0“ das Thema IT-Security höchste Priorität.

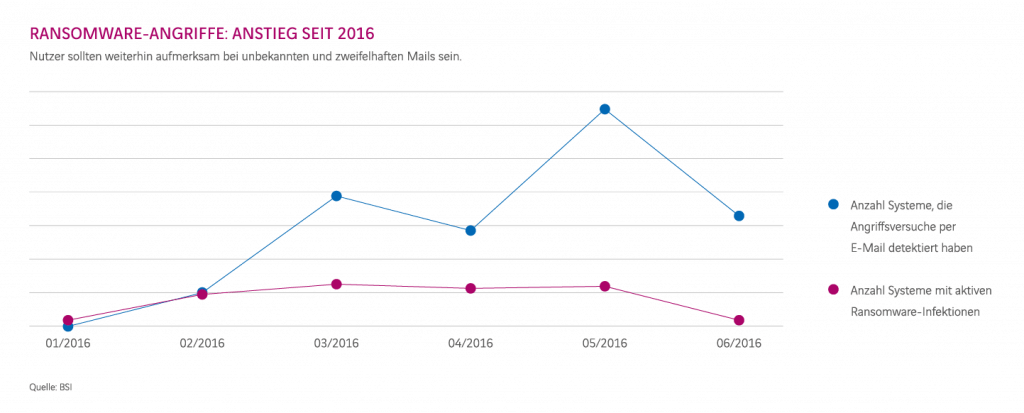

Ransomware

Goldbarren auf dem Schreibtisch – oder besser auf die Bank? Wenn man Gold hier durch das Wort Daten ersetzt, stellt sich diese Frage genau so auch bei einem Angriff mit Ransomware. Ob WannaCry, Petya oder der neueste Streich aus den Hackerlabors der Welt: Um einer Lösegeld-Erpressung durch Verschlüsselungstrojaner oder Krypto-Viren effektiv zu begegnen, sind Cloud-Lösungen mit Sicherheit eine gute Option. Denn auch wenn z.B. die Festplatte verschlüsselt wurde, lässt sich so trotz Infizierung weiter auf die sicher „gelagerten“ Daten zugreifen.

Ein fataler Trend bei Ransomware. wie auch ganz generell, ist darüber hinaus der starke Zuwachs von Angriffen im Bereich Android. Zum einen ist es das populärste OS – zum anderen halten viele Hersteller von Hardware (TVs, Media Player, Smart Phones, Navis etc.) ihren Support für Android nicht immer sauber up-to-date.