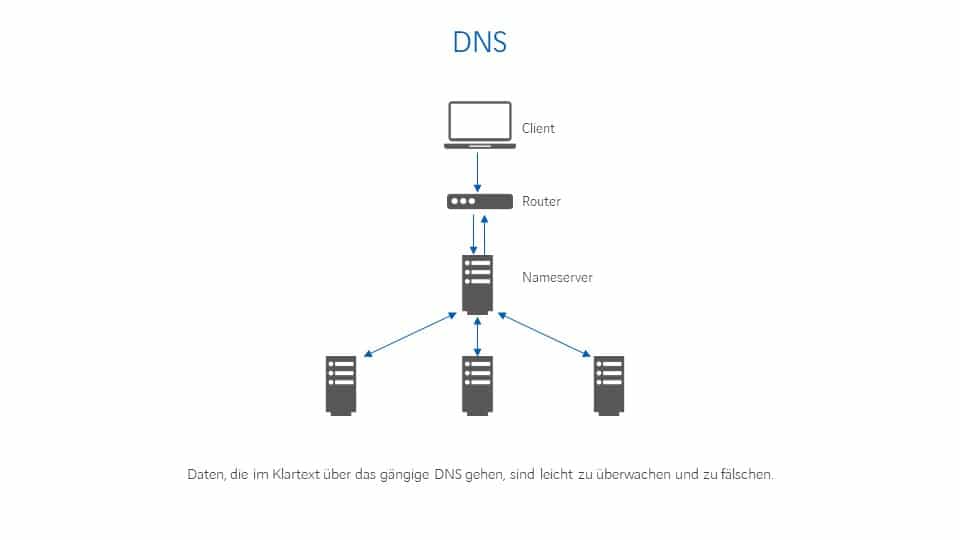

Privatsphäre im Netz? Kann man dieses Thema „vergessen“ – oder gibt es Fortschritte? Ein vielversprechender Weg führt über das DNS-Protokoll. Denn fast alles, was Sie online tun, beginnt mit einer DNS-Anfrage. Das Problem: DNS ist ein Klartextprotokoll. Jeder, der den Datenfluss zwischen Ihnen und dem DNS-Resolver überwacht, kann Anfragen im Klartext lesen. Eine Lösung: Verschlüsselung mittels „DNS over HTTPS“. Aber ist das der richtige Weg zur Sicherheit im Netz?

Ende 2018 wurde von der Internet Engineering Task Force (IETF) der Request for Comments RFC 8484 verabschiedet. Das Dokument beschreibt ein Verfahren, das sich „DNS Queries over HTTPS“ nennt. Kurz: DoH. Seitdem, und aktuell ganz besonders, wird dieses Thema kontrovers diskutiert. Moniert wird etwa die Inkompatibilität von DoH zu bestehenden DNS-Lösungen, die vermeintliche Konkurrenz zu DNSSec (Domain Name System Security Extensions). Außerdem gibt es Anwendungsfälle für Browser und Webanwendungen, bei denen die aktuelle Methode problematisch ist. Zeigt sich hier ein interessensgeleiteter Glaubenskrieg? Oder sprechen die Fakten eindeutig für sich? Betrachten wir dazu erst einmal die Methodik von DoH.

Sicher surfen. Just DoH it?

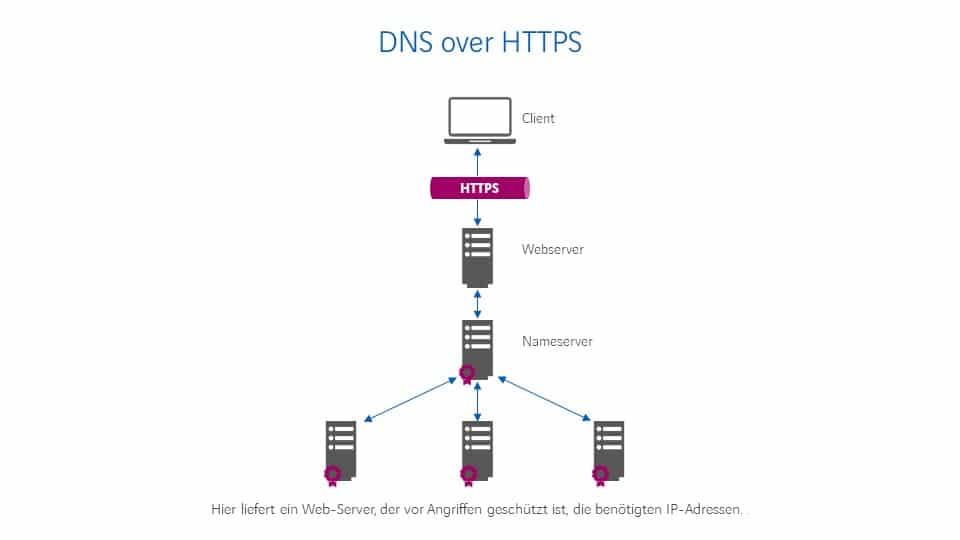

Der im RFC 8484 beschriebene Ansatz ist mehr als nur ein Tunnel via HTTPS. Normalerweise werden DNS-Abfragen unverschlüsselt übertragen. Ein DoH-Protokoll verschlüsselt dagegen ausgehende Anfragen per HTTPS direkt mit entsprechenden DNS-Servern im Internet. DoH verwendet dazu für DNS-Abfragen den Port 443, das ist der Standardport für https-Webserver. Alles mit dem Ziel, ein „Abhören“ oder Manipulieren von DNS-Daten durch sogenannte Man-in-the-Middle Attacken zu verhindern.

Soweit, so gut? Nun, einerseits wird so dem steigenden Bedürfnis nach Privatsphäre effektiv Rechnung getragen. Unverschlüsselte Internet-Abfragen können uns schließlich schnell zu gläsernen Usern machen. Auf der anderen Seite funktionieren viele Malware Angriffe und damit verbundene Command & Controlserver Callbacks über DNS. Und dieser Umstand kann für den Einsatz von DoH durchaus ein Problem darstellen.

Nur wer die Tür kennt, kann sie versperren.

Die Tatsache, dass viele Angriffe DNS verwenden, nutzen heute viele Hersteller von Cyber-Security-Lösungen, um bösartigen Internetverkehr zu stoppen. Etwa, indem bereits die Namensauflösung untersagt wird. Auch die häufig verwendeten sogenannten „Tiny URLs“ können damit blockiert werden – ebenso die „newly seen domains“, also Domains, die noch nicht lange existieren. Und eben dieses Verfahren bildet aktuell einen sehr effizienten Schutzmechanismus in Wirtschaft und Industrie.

Hinderlich ist außerdem, dass DNS-Resolver firmeninterne Domains nicht kennen und darum auch nicht auflösen können. Die Folgen sind oft erhebliche Mehrarbeiten für die Administratoren, um Mitarbeiter deren Browser DoH nutzen hier wieder „in die Spur“ zu bringen. Im Firmennetznetzwerk kommen üblicherweise auch weitere Anforderungen in Bezug auf DNS zum Tragen: u. a. Zugang zum Intranet, individuell designte Cyber-Security-Konzepte oder Cloud Services. Dies alles wird aber durch DoH durchkreuzt. Ist der DoH-Server kategorisiert, lässt sich dies allerdings blocken. Diese Methodik erschwert die Implementierung von Sicherheitslösungen außerordentlich. Das ärgert natürlich Angreifer – aber behindert ebenso alle Sicherheitsanbieter, die Schadcode im Netz ihrer Kunden aufspüren wollen.

Im Schleier der DNS: die „Godlua“ Attacke.

Dass Angreifer inzwischen die Prinzipien von DoH zur Verschleierung ihrer Taten nutzen, offenbart seit Mitte 2019 „Godlua“: Ein in der Programmiersprache Lua gecodeter DDoS-Bot. Vor allem aber ein Schadcode, der erstmals DNS-Anfragen verschlüsselt überträgt. Bei genauerem Hinsehen handelte es sich zwar nicht um das eigentliche DoH-Protokoll, allerdings wurden auch hier die DNS-Queries verschlüsselt, um die eigenen Aktivitäten zu verschleiern. Die Krux dabei: Anbieter von Sicherheitslösungen können bei Schadcodes vom Kaliber eines „Godlua“ ebenso wenig in den betroffenen DNS-Traffic blicken, wie die Geschädigten. Auch hier gilt: Verschlüsselung kann Gutes schützen oder Böses verbergen.

Privatsache vs. Unternehmensinteressen: DoH, DoT, etc.

Da es derzeit nur eine überschaubare Anzahl an DoH-Servern gibt, ist die Privatsphäre im Internet heute noch keineswegs umfassend gesichert. Immerhin gibt es bereits einige öffentliche und kostenlose DNS-Resolver, die Sie aktivieren und vorzugsweise im privaten Umfeld verwenden können. So zum Beispiel:

Anders sieht es bei der Sicherheit für Unternehmensnetzwerke aus. Bis dato ließen

sich DNS-Abfragen effektiv filtern. Eine Verschlüsselung hebelt dieses Konzept allerdings kurzerhand aus – und das Umgehen dieser Sicherheitsmechanismen wird zum leichten Spiel für Angreifer. Die Tatsache, dass DoH im Browser konfiguriert wird und bis dato keine Schnittstelle zum Betriebssystem besitzt, erschwert das Management dieses Dienstes erheblich. Außerdem ist bei Nutzung eines öffentlichen DoH-Resolvers die Namensauflösung interner Hosts z. B. der Intranet-Server nicht mehr möglich.

Mit dieser Problematik haben sich DNS-Experten auf der FOSDEM-Konferenz beschäftigt. Diskutiert werden aktuell mehrere Lösungsansätze. Bleibt also zu hoffen, dass DoH in absehbarer Zeit erweitert wird. Diese Erweiterung könnte es Administratoren dann ermöglichen, Einfluss zu nehmen und gegebenenfalls eigene DoH-Resolver zur Auflösung zu verwenden.

Bis dahin ist ein probates Mittel im Unternehmensnetzwerk, das DoH-Protokoll mit entsprechenden Sicherheitslösungen im Netzwerk zu unterbinden. Das erreicht man beispielsweise, indem die Namensauflösung zu den DNS-Resolvern verhindert wird.

Wenn Sie Fragen zur erweiterten Sicherheit beim Datenverkehr im Internet haben oder nähere Infos zum Einsatz von DNS-basierten Lösungen möchten, freue ich mich auf den Kontakt oder einen Termin.