Wie schützen Sie Ihre Industrieumgebungen in Zeiten der Digitalisierung?

Vernetzte Produktionsumgebungen richtig absichern

Gerade im Kontext der Cyber Security ist der Austausch von IT und OT von ganz besonderer Bedeutung. Maschinen- und Anlagenbauer setzen verstärkt auf Digitalisierungskonzepte, die nicht nur sie, sondern auch den Betreiber mit wertvollen Daten versorgen. In diesen Daten liegt der Mehrwert von morgen, für den Anlagenbauer, den Betreiber und am wichtigsten: für den Endkunden. Damit diese Daten sicher sind und kein zusätzliches Einfallstor geöffnet wird, muss man sich im industriellen Bereich verstärkt mit der Informationssicherheit und Cyber-Security beschäftigen.

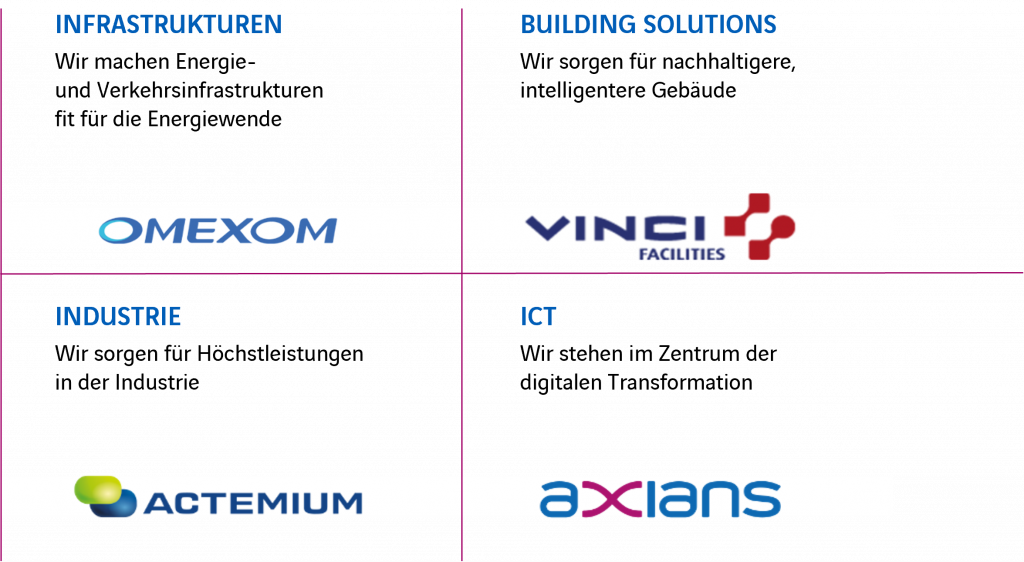

IT und OT sind die DNA von VINCI Energies. Genau wie diese beiden Disziplinen bei Unternehmen mehr und mehr zusammenfinden, so vereint VINCI Energies bereits das Know-how von Industrieintegration mit Actemium, Infrastrukturen mit Omexom, Dienstleistung mit VINCI Facilities und ICT mit Axians. Wählen Sie mit uns einen ganzheitlichen Ansatz, denn wir verstehen Ihre Anforderungen.

So sichern Sie Ihre vernetzte Produktionsumgebung richtig ab

Erfolgreiche Digitalisierung basiert vor allem auf einer entscheidenden Prämisse: einem stringenten Sicherheitskonzept! Dies verlangt Schnelligkeit, Umsetzungsstärke und echte Expertise. Die zentrale Aufgabe dabei ist, eine faktische Korrelation von Informationstechnologie (IT) und operativer Betriebstechnologie (OT) zu schaffen: also die gefährlichen Lücken zwischen allgemeinem und technischem Sicherheitsdenken zu schließen, die sich derzeit noch im industriellen Umfeld auftun. Denn diese Trennung wird durch Industrie 4.0 verschwinden. Erfolgt zudem eine unvorbereitete Implementierung vernetzter Objekte in die Produktion, zum Beispiel von intelligenten Sensoren, steigt das Risiko von Cyber-Attacken stark an.

Zusammenfassen kann man die notwendigen Schritte für die Implementierung eines ganzheitlichen Cyber-Security-Ansatzes wie folgt:

1. Bewertung der Cyber-Security-Reife und der Entwicklung einer Cyber-Security-Strategie

Oftmals ist für eine initiale Risikoanalyse nicht direkt klar, wo genau die „Kronjuwelen“, also besonders schützenswerte Unternehmenswerte, liegen. Der erste Schritt dient dazu, herauszufinden, was überhaupt geschützt werden muss. Dazu muss nicht nur der IST-Zustand der Produktionsumgebung erfasst werden, sondern auch die Prozesse müssen erfasst werden, die einen Einfluss auf die Verwendung der Produktionsumgebung haben. Hier sollte der Wertschöpfungsprozess im Vordergrund stehen.

2. Entwicklung und Organisation von Cyber-Security-Maßnahmen

Im nächsten Schritt erfolgen die Maßnahmen, die notwendig sind, um die Produktionsumgebung zu schützen. Dabei gilt es nicht nur, technologische Maßnahmen wie die Segmentierung des Netzwerkes mithilfe von industriefähigen Next-Generation-Firewalls umzusetzen, sondern auch explizit Rollen und Verantwortlichkeiten für alle Aspekte der Cyber Security zu klären. Auch die Einführung und der kontinuierliche Betrieb von unternehmensweiter Security Awareness leistet einen wichtigen Beitrag zur Erhöhung der Cyber-Security-Reife.

3. Kontinuierliche Überwachung, Vorfallsanalyse und -reaktion

Zur Einhaltung des aufgebauten Schutzes und damit zur Aufrechterhaltung der Produktionsumgebung oder auch zur Wiederherstellung der Produktionsumgebung nach einem Vorfall muss Cyber Security als Prozess im gesamten Unternehmen etabliert werden. Vor allem die Auswertung der aus der Überwachung, Bedrohungs- und Vorfallsanalyse gewonnenen Daten sind mit aktuellen Business-Continuity-Plänen in Einklang zu bringen. Auch die bisher getroffenen Cyber-Security-Maßnahmen sind ggf. anzugleichen. Cyber Security ist ein fortlaufender Prozess: nur so kann die Sicherheit Ihrer Produktionsumgebung auf Dauer adaptiv sein und bleiben.

Bei der Auswahl und Implementierung jeder Cyber-Security-Maßnahme ist jedoch zwingend darauf zu achten, dass die benötigten OT-Systeme nicht beeinträchtigt werden.

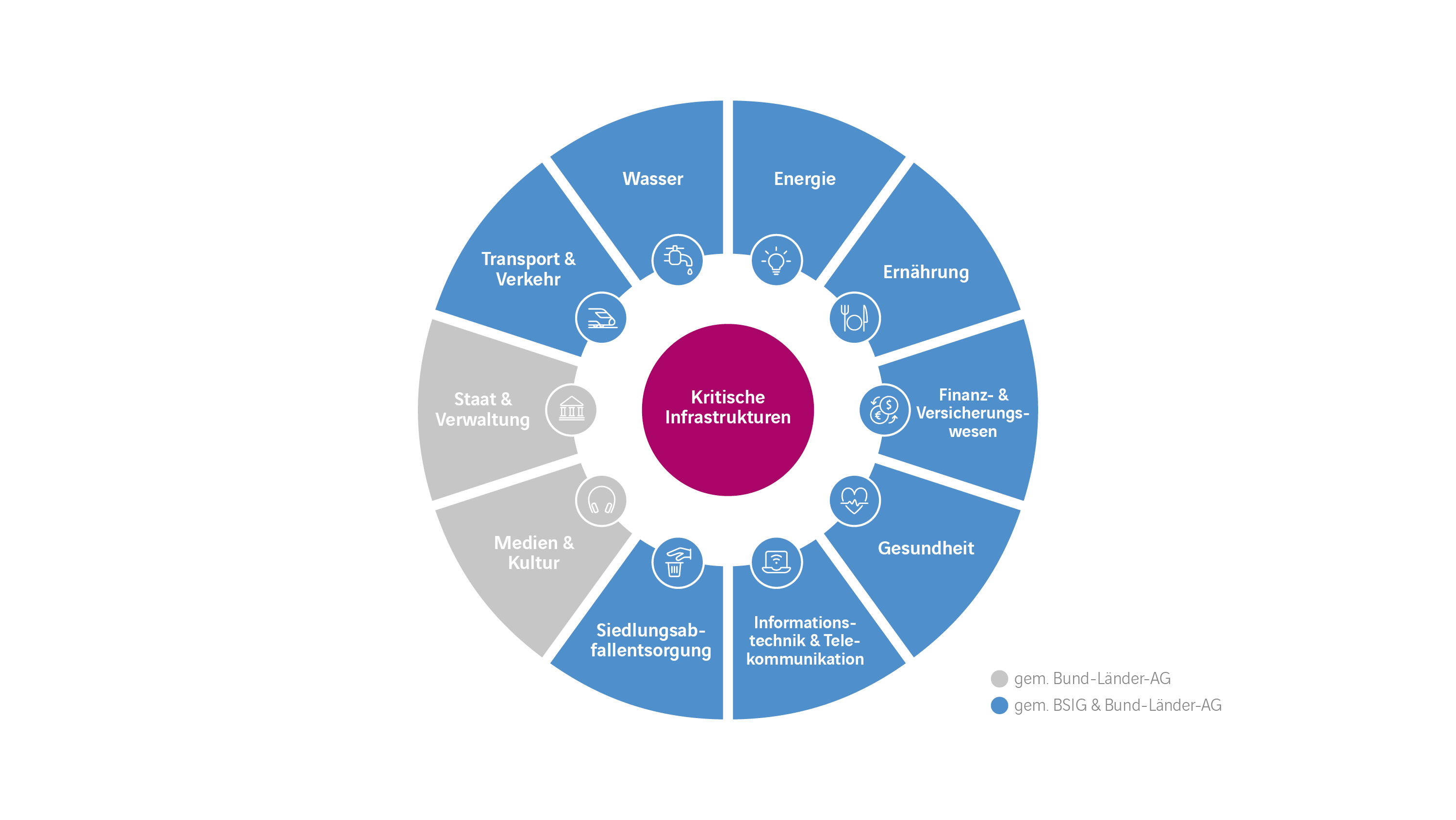

Cyber Security für KRITIS

Cyberangriffe sind heute das größte Geschäftsrisiko. Für Betreiber kritischer Infrastrukturen geht es aber um noch viel mehr: Wenn ihre Systeme ausfallen, hat das weitreichende Folgen für die gesamte Gesellschaft. Im schlimmsten Fall stehen Menschenleben auf dem Spiel. Daher gelten für KRITIS-Organisationen besondere Anforderungen an die Cyber Security. Diese sind im IT-Sicherheitsgesetz 2.0 und der KRITIS-Verordnung 2.0 definiert.

Wie unterstützt Axians Sie?

Das Axians-Lösungsportfolio für die sichere Produktion von heute und morgen

Industrial Security Strategy und Compliance

- Security Quick Report (kostenfrei)

- Analyse eines PCAP-Files des gewünschten Produktionsbereichs

- Informationen über erkannte Assets

- Erkennen relevanter Schwachstellen

- Darstellung von Kommunikationsbeziehungen

- Industrial Cyber Security Workshop

- Security Awareness

- Aufbau eines ganzheitlichen IT/OT Information Security Management Systems (ISMS)

- Security Risiko Assessment

- individuelles Beratungsangebot

- Schwachstellen-Management

Industrial Network Security

- Netzwerk-Segmentierung

- Network Monitoring

Das Network Monitoring hilft Ihnen z. B. folgende Fragen zu beantworten:- Sind Ihre Netzwerke richtig segmentiert?

- Kennen Sie alle Kommunikationspfade in Ihrem Produktionsnetzwerk?

- Erkennen Sie unbekannte Teilnehmer:innen oder Anomalien automatisiert?

- sichere interne Zugriffe und Fernzugänge

Industrial Endpoint Security

- Next Generation Anti Virus

- Whitelisting und Application Control

Industrial Security Operations and Intelligence

Unsere Expert:innen für OT-Sicherheit helfen Ihnen weiter

„*“ zeigt erforderliche Felder an