Der vermehrte Einsatz digitaler Technologien, die exponentielle Zunahme der Datenmengen und sich ändernde Arbeitsweisen erweitern die Angriffsflächen und machen Cyber Security zu einer strategischen Priorität. Was ist 2022 passiert? Und worauf müssen wir uns in 2023 einstellen?

Ein Blick auf die populärsten und kostspieligsten Cyberattacken 2022 in Deutschland und weltweit macht deutlich: Wieder mussten sich viele Unternehmen nicht die Frage stellen, ob es sie erwischt, sondern wann. Hier nur einige der wichtigsten Vertreter, die über das letzte Jahr verteilt dran waren:

- Thyssenkrupp im Dezember

- Landau Media im November

- Enercity im Oktober

- Medibank im Oktober

- Hipp im September

- Uber im September

- Semikron im August

- Ista im Juli

- Apetito im Juni

- Viasat Modems im Mai

- Sixt im April

- National Health Service im April

- Stollwerk im März

- Funke Mediengruppe im Februar

- NVIDIA im Februar

- Unfallkasse Thüringen im Januar

Ransomware nach wie vor an der Angriffsspitze

So behielt auch das Allianz Risk Barometer 2022 recht, das Cybervorfälle weltweit auf Platz 1 der größten Business-Risiken sah. Hauptgrund dafür war der stetige Anstieg von Ransomware-Angriffen, der auch von den Befragten (57 %) als die größte Cyber-Bedrohung gesehen wurde.

Der weltweit kostspieligste Vorfall war dann auch kein Aprilscherz: Nachdem die Regierung von Costa Rica wochenlange Ransomware-Angriffe auf ihre kritischen Systeme erdulden musste, rief sie Mitte Mai den Notstand aus. Neben der internen Entlohnung waren auch die Steuer- und Zollsysteme lahmgelegt, so dass die Import- und Exportlogistik des Landes zusammenbrach. Die Conti-Ransomware-Bande verlangte ein Lösegeld in Höhe von 10 Millionen Dollar, was aber nicht gezahlt wurde. Der Schaden jedoch war immens und es wurden ca. 50 % der gestohlenen Dokumente veröffentlicht.

Ganz klar: Spätestens im letzten Jahr ist Ransomware zu einem Riesengeschäft für Kriminelle geworden, die ihre Taktiken noch mittels Mehrfacherpressung erweitern und die Einstiegshürden durch Mietmodelle wie Cybercrime-as-a-Service senken.

Hybride Arbeitsweisen vergrößern die Angriffsfläche

Dabei hat gerade der Siegeszug hybrider Arbeitsweisen neue Kommunikationskanäle geschaffen, die Kriminellen neue Eintritsswege eröffnet haben. Die Mensch-Maschine-Schnittstelle Umso wichtiger ist es, das Sicherheits- und Risikobewusstsein im Unternehmen durch Security Awareness Training zu steigern. Wie das geht, lesen Sie in unserem Whitepaper Coachen Sie Ihre Human Firewall.

Totgesagte leben länger: Emotet ist zurück

Nachdem internationale Behörden bereits Anfang 2021 den Takedown der gefährlichen Schadsoftware „Emotet“ verkünden konnten, kehrte sie weniger als ein Jahr später mit voller Wucht zurück: Seit November vergangenen Jahres ist der Trojaner wieder aktiv und nutzt die Infrastruktur des Banking-Trojaners Trickbot, um bspw. über Spam-Mails und kompromittierte Excel-Dateien auf Systeme zuzugreifen. So kam es auch in 2022 wieder zu verstärkten Emotet-Phishing-Wellen.

Supply-Chain-Angriffe bedrohen Operational Technology

Kaum waren die ersten Lektionen aus dem Kaseya-Angriff gelernt, ging es 2022 munter weiter: Laut dem 2022 State of Operational Technology and Cybersecurity Report von Fortinet verzeichneten 93 % der Unternehmen im letzten Jahr mindestens einen Angriff. 78 % wurden sogar mehr als dreimal angegriffen, während insgesamt 61 % der Attacken OT-Systemen galten.

Kein Wunder: Seit der umfassenden Digitalisierung im Kontext von Industrie 4.0 und Connectivity sind neue Angriffsflächen entstanden. Unternehmen sind besonders durch Angriffe auf Lieferketten und die daraus entstehenden Produktionsausfälle verwundbar. Denn durch Schadsoftware herbeigeführte und kostspielige Ausfälle der Anlagen bieten Kriminellen nun mal eine ideale Erpressungsgrundlage.

Wie Sie das verhindern und gefährliche Lücken zwischen allgemeinem und technischem Sicherheitsdenken schließen können, erfahren Sie in unserem Whitepaper IT und OT-Sicherheitskonzept für Industrielle Anlagen.

KI macht Deepfakes und Voice Cloning immer raffinierter

Auch der Fortschritt künstlicher Intelligenz (KI) hat Kriminellen in die Hände gespielt: Häufiger gelang es, neue Angriffstaktiken wie Deepfakes, Voice Cloning und automatisiertes und damit massentaugliches Spear Phishing durchzuführen.

So wurde etwa das Voice Phishing (Vishing) erfolgreich mit Deepfake- Technologien kombiniert, um Phishing-Mails vorab zu legitimieren. Beim sogenannten „Voice Cloning“ imitieren die Angreifenden hingegen die Stimme eines Vorgesetzten und bringen Mitarbeitende anschließend über einen Anruf dazu, sensible Informationen freizugeben oder Überweisungen zu tätigen.

Digitale Transformation 2023: Cyber steht im Zentrum

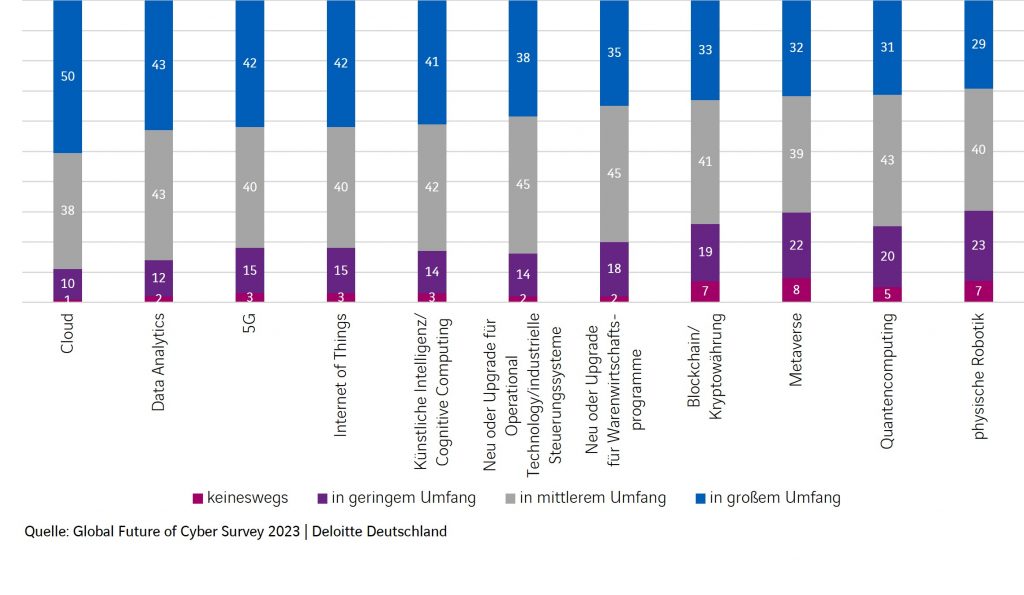

Bei allen potenziellen Risiken bleibt klar: Möchten Unternehmen ihre Wettbewerbs- und Innovationsfähigkeit langfristig erhalten, führt kein Weg an Cyber vorbei. Das zeigen auch die Ergebnisse der Studie Global Future of Cyber Survey 2023, für die Deloitte weltweit mehr als 1.000 Cyber-Experten aus der Führungsebene befragt hat. Insbesondere die Themen Cloud, Data Analytics, Operational Technology und Industrial Control Systems sowie Artificial Intelligence und 5G stehen dieses Jahr im Fokus.

Dabei darf die Abwehr und Bekämpfung von Cyber-Bedrohungen nicht außer Acht gelassen werden. Alarmierende 91 % der globalen Organisationen meldeten im Befragungszeitraum mindestens einen Cybervorfall oder eine Sicherheitsverletzung mit folgenden Konsequenzen:

- Mit 58 % wurde die Unterbrechung des Geschäftsbetriebs durch Cybervorfälle am häufigsten genannt.

- Mit je 56 % der Nennungen folgen die damit einhergehenden Umsatzeinbußen und der Verlust des Kundenvertrauens.

- Mit 55 % folgt die Sorge, dass sich Cybervorfälle negativ auf die Unternehmensreputation auswirken können.

Somit ist Cyber Security spätestens jetzt im Zentrum des unternehmerischen Handelns angekommen. Unternehmen und Institutionen, die diese Notwendigkeit noch nicht priorisiert haben, müssen dringend handeln, um den Anschluss an die digitale Transformation nicht zu verlieren.

OT und KRITIS müssen noch besser geschützt werden

Im Jahr 2023 werden auch die Operational Technology (OT) und KRITIS (kritische Infrastrukturen) wieder verstärkt im Fokus der Kriminellen stehen. Denn in einer Zeit, in der die Betriebstechnologie immer wertschöpfender, aber auch immer vernetzter wird, mangelt es vielen Unternehmen noch am Reifegrad ihrer Sicherheitsmaßnahmen.

So gaben nur 13 % der Befragten beim 2022 State of Operational Technology and Cybersecurity Report an, dass sie eine zentrale Sichtbarkeit aller OT-Aktivitäten erreicht haben. Dazu sind nur 52 % der Unternehmen in der Lage, alle OT-Aktivitäten von einem Security Operations Center (SOC) aus zu verfolgen.

Globale Bedrohungen verschärfen die Regularien

So ist es nur gut, dass auch der Gesetzgeber an verschiedenen Fronten arbeitet, um die Cyberabwehrfähigkeit zu fördern: Etwas die Europäische Union, die im Rahmen des Projekts „Digitales Europa“ bis 2027 insgesamt 1,6 Milliarden Euro in die Cybersicherheit investieren will. Dazu kommt die Neufassung der NIS-Richtlinie „NIS 2“, die Cybersicherheitsstandards in den EU-Mitgliedsstaaten vereinheitlichen soll.

Auch die Cyberabwehr kritischer Infrastrukturen wird mit dem IT-Sicherheitsgesetz 2.0 gestärkt: Spätestens bis zum 1. Mai 2023 müssen KRITIS-Unternehmen im Bereich der IT wie auch OT ein „System zur Angriffserkennung“ (SzA) einsetzen und dies dem BSI (Bundesamt für Informationstechnik) nachweisen. Dabei müssen die eingesetzten Systeme geeignete Parameter und Merkmale aus dem laufenden Betrieb kontinuierlich und automatisch erfassen und auswerten können.

Zero Trust und SASE sind im Mainstream angekommen

Der schon länger anhaltende Paradigmenwechsel scheint langsam vollzogen: Moderne Sicherheitskonzepte wie Zero Trust und SASE (Secure Access Service Edge) sind im Mainstream angekommen und lösen traditionelle Konzepte ab, die Sicherheit durch die statische Einhegung eines schützenswerten Bereichs erzeugen. Stattdessen wird Sicherheit hier als ganzheitlicher Ansatz begriffen, der den Anforderungen einer zunehmend cloudbasierten und hybriden Netzwerkwelt gerecht wird.

So geht eine Zero-Trust-Architektur (ZTA) immer und grundsätzlich davon aus, dass nichts und niemand vertrauenswürdig ist – es sei denn, das Gegenteil wird bewiesen. Bei SASE handelt es sich hingegen um ein Konzept, das fortschrittliche und individuell anpassbare WAN-Dienste und Sicherheitsfunktionen über ein Cloud-basiertes Servicemodell zur Verfügung stellt.

Mehr über den datenzentrierten sowie identitätsbewussten Sicherheitsansatz, bei dem Vertrauen gut, aber Kontrolle besser ist, lesen Sie in unserem Whitepaper zu Zero Trust.

Schwachstellen mit Risk Based Vulnerability Management priorisieren

Auch 2023 gilt das Motto: Nur wer seine Schwächen kennt, kann sich effektiv schützen. Allerdings wird es für Unternehmen aufgrund der schieren Menge an möglichen Schwachstellen immer schwieriger, via Vulnerability Management (VM) sämtliche Common Vulnerabilities and Exposures (CVEs) zu identifizieren. Stichwort API Security: Die massenhaft genutzten Programmierschnittstellen legen heute mehr sensible Daten und Geschäftslogiken als je zuvor offen.

Das Risk-Based Vulnerability Management geht einen Schritt weiter und über die bloße Erkennung hinaus: Indem es der Beseitigung der Schwachstellen Priorität einräumt, die das größte Risiko für ein Unternehmen darstellen, kann es Angriffsflächen umso effektiver reduzieren. Dazu hilft das risikobasierte Schwachstellenmanagement dabei, Schwachstellenrisiken im Bedrohungskontext mitsamt potenzieller Geschäftsauswirkungen zu verstehen.

Insider Threat Detection And Response Tools

Natürlich wissen Unternehmen, dass sie ihre Assets vor Bedrohungen von außen schützen müssen. Aber nicht immer sind es Fremde, die die größte Bedrohung darstellen – interne Bedrohungen können ebenso schädlich sein.

Laut dem Verizon Data Breach Investigations Report (DBIR) werden weltweit 30 % der Cyberangriffe von Personen innerhalb eines Unternehmens durchgeführt. Da sie bereits über Zugriffsrechte auf sensible Daten verfügen, können diese internen Angreifer Unternehmen effektiv sabotieren, ohne entdeckt zu werden.

So kommt der Erkennung und Identifizierung interner Bedrohungen nach wie vor eine große Bedeutung zu. Auch die passenden Prozesse und Tools stehen dafür bereit: Vorrangig geht es dabei um das kontinuierliche Dazu kommen ein Incident Response Plan, um auf interne Vorfälle reagieren zu können und eine erhöhte Security Awareness durch für Cyberrisiken sensibilisierte Mitarbeitende.

Cyberversicherung steigert Nachfrage nach Risikobewertungen

Bei allen Sicherheitsrisiken stellt sich für Unternehmen verstärkt die Frage, ob sie eine Cyberversicherung abschließen sollen. Dabei ist es wie bei anderen Versicherungen auch: Zuerst tun sie weh, weil sie Kosten verursachen – tritt dann der Schadenfall ein, ist man froh, eine zu haben.

Dabei sorgt das gestiegene Risikobewusstsein dafür, dass das Leistungsangebot immer größer wird und sich die Policen individuell an eigene Bedürfnisse anpassen lassen. Klar ist aber auch, dass die Versicherungsanbieter immer stärkere Sicherheitskontrollen wie etwa die Multi-Faktor-Authentifizierung (MFA) zur Pflicht machen. Auch die Nachfrage nach Risikobewertungen und kontinuierlichen Sicherheitsüberprüfungen (Security Validation) wird mit dem Versicherungsangebot zunehmen.

Managed Security Services gefragter denn je!

Sie merken: In der Zeit der Zeitenwende ist es für den Unternehmenserfolg entscheidender denn je, dass Thema Cyber Security weit oben auf die Agenda zu setzen. Nur ist das auch im Jahr 2023 meist leichter gesagt als getan, wenn interne Ressourcen fehlen und der Markt an Cyber-Security-Expert:innen praktisch leergefegt ist. Eine Lösung sind Managed Security Services (MSS), dank denen man die benötigen Kompetenzen einfach einkaufen kann.

Und wenn Sie mehr darüber erfahren möchten, wie wir Sie in 2023 und darüber hinaus in puncto Cyber Security unterstützen können, zögern Sie nicht, uns jederzeit zu kontaktieren.